Audyt IT

Na czym polega audyt IT?

To nic innego jak zestaw kompleksowych działań mających na celu zlokalizowanie nieszczelności oraz newralgicznych punktów w Twojej infrastrukturze sieci. Wszystkich przedsiębiorców obowiązują restrykcyjne przepisy dotyczące przetwarzania wrażliwych danych wynikających z krajowej ustawy RODO oraz europejskich zarządzeń GPDR. Audyt IT umożliwia weryfikację oraz ocenę poziomu skuteczności zabezpieczeń w firmie. Testy penetracyjne przeprowadzane przez nas zespół doświadczonych ekspertów pozwalają na zlokalizowanie oraz wyeliminowanie luk w zabezpieczeniach sieci i urządzeń firmowych.

Kiedy powinno się przeprowadzić audyt IT?

Audyt IT najlepiej wykonać w pierwszej kolejności na samym początku działalności. Im wcześniej, tym skuteczniej i taniej można wyeliminować potencjalne luki w zabezpieczeniach. Przeprowadzenie takiego audytu umożliwia także zminimalizowanie ryzyka oraz strat związanych z wyciekiem poufnych informacji. Szczególnie przydatne może to być dla firm, w których jest duża rotacja pracowników mających nieograniczony dostęp do firmowej bazy danych. Nieostrożne zachowanie może zostać również wykorzystane w każdej chwili przez niegodziwą konkurencję.

Eksperci z branży cyberbezpieczeństwa zalecają, aby niezależnie od wielkości przedsiębiorstwa regularnie przeprowadzać audyty zabezpieczeń infrastruktury technologicznej. Cyberprzestępcy nie śpią i żerują szczególnie na firmach charakteryzujących się niskim stopniem zabezpieczeń sieci. Złośliwe oprogramowanie typu Ransomware dostępne w tzw. Dark webie umożliwia przeprowadzenie takiego ataku nawet osobom niemających żadnej wiedzy z zakresu cyberbezpieczeństwa. Oprogramowanie udostępniane jest zainteresowanym przestępcom w zamian za kilkadziesiąt procent okupu, jaki zapłaci potencjalna ofiara w postaci firmy. Audyt IT pozwala przykładowo zweryfikować czy pracownicy stosują odpowiednie procedury w trakcie przetwarzania danych. Nieodpowiednio zabezpieczone pliki lub niskiej jakości hasła mogą łatwo i szybko przełożyć się na wielotysięczne straty dla przedsiębiorstwa.

Jak szeroki zakres usług obejmuje audyt IT?

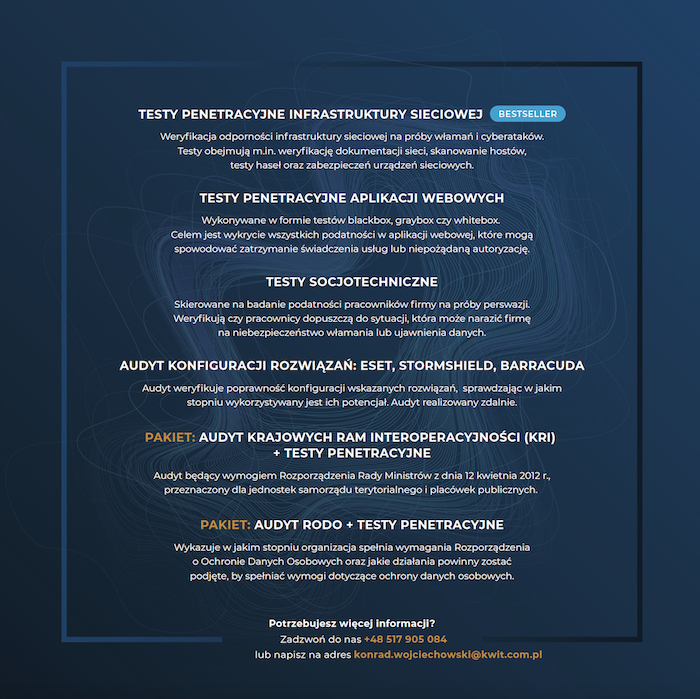

Jest to całkowicie uzależnione od wielkości, struktury oraz infrastruktury danego przedsiębiorstwa. Warszawa oraz pozostałe duże skupiska firm są szczególnie narażone na ataki ze strony hakerów. Audyt IT często kojarzy się z przeprowadzaniem testów penetracyjnych oraz socjotechnicznych. W ten sposób weryfikuje się oraz ocenia podatność zarówno pracowników, jak i systemów informatycznych na potencjalne zagrożenia. Zlecenie takiego audytu zewnętrznej firmie ma również dodatkowe zalety w postaci większej obiektywności w stosunku do sytuacji, kiedy poziom bezpieczeństwa weryfikowany jest przez wewnętrzną jednostkę. Nasi inżynierowie posiadają również kwalifikacje do przeprowadzania audytu Krajowych Ram Interoperacyjności (KRI), który niezbędny jest w przypadku jednostek samorządu terytorialnego oraz placówek publicznych. Dla przedsiębiorców z segmentu SMB (small medium business) oraz Enterprise polecamy pakiet obejmujący audyt RODO i testy penetracyjne infrastruktury sieciowej.

Sprawdź czy posiadasz słabe punkty w swojej sieci!

Wykonując audyt bezpieczeństwa IT otrzymasz informacje o poziomie zabezpieczeń newralgicznych punktów Twojej infrastruktury IT, które mogą narazić Twoja firmę lub organizacje na ataki z zewnątrz lub z wewnątrz. Nasze systemy spełniają standardy normy ISO 27001. Zapewnij zgodność przetwarzania danych z RODO/GDPR.

Zadbaj o bezpieczeństwo przepływu informacji, kontroluj aktywność użytkowników i wykorzystanie systemu informatycznego. Zadbaj o wizerunek Twojej Firmy. Zapewnij ochronę danych i bezpieczeństwo informacji na najwyższym poziomie.

Oferujemy system chroniący przed wyciekiem danych w firmie. Jeśli chcesz gwarancji, że konkurencja nie wykradnie Twoich danych, to skorzystaj z naszego systemu. Upewnij się, że w sieci firmowej nie ma luk, którymi wyciekają dokumeny. Przekonaj się, że wydatkujesz swój budżet IT w optymalny sposób.

Nieograniczony dostęp pracowników do wrażliwych firmowych danych często powoduje kłopoty. Zarząd nie wie, w jaki sposób są one przetwarzane, ani gdzie i przez kogo przesyłane dalej. Safetica rozwiązuje ten problem prześwietlając i raportując wszystkie działania użytkowników pracujących z wrażliwymi danymi. Safetica ocenia też ryzyko wystąpienia incydentów bezpieczeństwa, ostrzegając zarząd przed nieproduktywnymi i potencjalnie szkodliwymi działaniami pracowników.